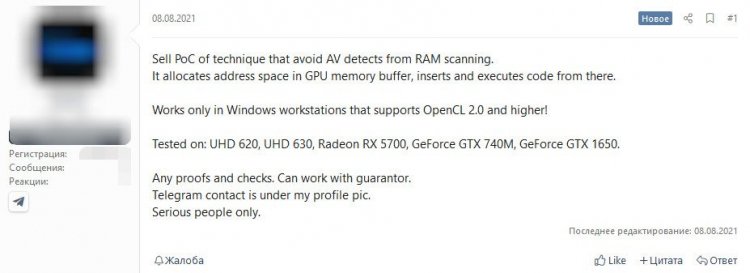

Хакери досліджують нові способи впровадження шкідливого пз на комп’ютери жертв і недавно для цієї мети навчилися використовувати відеокарти. На одному з хакерських форумів, судячи з усього, російському, був проданий демонстратор технології, що дозволяє занести шкідливий код у відеопам’ять графічного прискорювача, а потім звідти його виконувати, пише портал bleepingcomputer. Антивіруси не зможуть виявити експлоїт, оскільки вони зазвичай сканують лише оперативну пам’ять.

Джерело зображення: shutterstock

Раніше відеокарти призначалися для виконання тільки одного завдання — обробки 3d-графіки. Незважаючи на те, що їх основне завдання залишилося незмінним, самі відеокарти еволюціонували в своєрідні закриті обчислювальні екосистеми. Сьогодні в них містяться тисячі блоків для прискорення графіки, кілька основних ядер, що керують цим процесом, а також, власна буферна пам’ять (vram), в якій зберігаються графічні текстури.

Як пише bleepingcomputer, хакери розробили спосіб приміщення і зберігання в пам’яті відеокарти шкідливого коду, в результаті чого його неможливо виявити антивірусом. Про те, як саме працює експлоїт, нічого невідомо. Хакер, який його написав, лише повідомив, що він дозволяє помістити малвар у відеопам’ять, а потім виконати його безпосередньо звідти. Він також додав, що експлоїт працює тільки з операційними системами windows, що підтримують фреймворк opencl 2.0 і новіше. За його словами, він протестував працездатність шкідливого пз з інтегрованою графікою intel uhd 620 і uhd 630, а також дискретними відеокартами radeon rx 5700, geforce gtx 1650 і мобільного geforce gtx 740m. Це ставить під удар величезну кількість систем.

Дослідницька команда vx-underground через свою сторінку twitter повідомила, що найближчим часом продемонструє роботу зазначеної технології злому.

Слід зазначити, що та ж команда кілька років тому публікувала відкритий вихідний код експлоїту jellyfish, також використовує opencl для підключення до системних функцій пк і примусового виконання шкідливого коду з gpu. Автор нового експлоїту в свою чергу спростував зв’язок з jellyfish і заявив, що його метод злому відрізняється. Про те, хто придбав демонстратор нового експлоїту, а також суму угоди, хакер не повідомив.